-

۱۲:۵۸ ق.ظ | پنجشنبه ۵/۲۴/۹۸

-

۳۷۴

محققان امنیتی گوگل موفق به کشف آسیبپذیریهای خطرناکی در آیفون شدند که امنیت ادعایی اپل را تا حد زیادی زیر سؤال میبرد.

اپل همیشه به امنیت گوشیهای هوشمند خود افتخار کرده است. آنها حفاظت از دادههای کاربران و احترام به حریم خصوصی را بهعنوان برترین ویژگیهای آیفون بیان میکنند. کنفرانس امنیت Black Hat که هفتهی گذشته در لاسوگاس برگزار شد، میزبان سخنرانیها و ارائههای متعدد از متخصصان امنیت بود که برخی از آنها آسیبپذیریهای آیفون را بهعنوان موضوع ارائهی خود انتخاب کردند. در یکی از ارائههای روز چهارشنبهی گذشته ادعا شد که آسیبپذیری امنیتی در سیستمعامل iOS آیفون، امکان انجام حملات از راه دور را روی آن ممکن میکند. بهعلاوه حملات مذکور نیاز به هیچگونه اقدامی از سوی کاربر قربانی ندارند.

برخی آسیبپذیریهای امنیتی در دنیای فناوری، بدون هیچگونه اطلاع شرکتهای سازنده و مالک سیستمها وجود دارند و تهدید بالایی علیه کاربران محسوب میشوند. چنین آسیبپذیریهایی بهنام آسیبپذیری روز صفر شناخته میشوند و در محافل امنیتی توجه همگان را به خود جلب میکنند. اکنون اپل در نتیجهی تحقیق متخصصان یکی از رقبای قدیمی خود یعنی گوگل، از آسیبپذیری روز صفر آیفون مطلع شده است. برخی منابع ادعا میکنند که آسیبپذیری مذکور قبلا توسط نیروهای جاسوسی دولتی امارات متحدهی عربی مورد استفاده قرار گرفته است.

اپل یک روز پس از رویداد Black Hat خبری مبنی بر توسعهی برنامهی شکار باگ (Bug Bounty) خود منتشر کرد. آنها اعلام کردند که جایزههای بیشتری به متخصصان کاشف آسیبپذیریهای حل نشده در سیستمها اهدا میشود. چنین خبری هم برای محافل امنیتی و هم کاربران جذاب و کاربردی خواهد بود. یکی از بستهترین نظامهای موجود در دنیای فناوری اکنون درهای خود را روی متخصصان امنیت خارجی باز میکند که پیشرفتی بزرگ در دنیای امنیت محسوب میشود.

مشکلات iMessage

ناتالی سیلانویچ، محقق برنامهی شکار باگ Project Zero است که گوگل در سال ۲۰۱۴ راهاندازی کرد. او در ارائهی چهارشنبهی گذشته توضیحی دربارهی روند کاری تیمش در اثبات برخی شایعهها پیرامون آسیبپذیری iOS داشت. درنتیجهی تحقیقات گروه او ۱۰ آسیبپذیری کشف شدند که برخی از آنها بدون هیچ دخالتی از سوی کاربر، دسترسی از راه دور را به مجرم سایبری میدهند. نفوذ مجرم سایبری به بخشهای پیامرسانی مانند پیامهای تصویری صندوق پست صوتی و iMessage ممکن میشود.

سیلانویچ در توضیحی جالب توجه پیرامون آسیبپذیریهای کشفشده گفت:

هر کسی از هر جایی میتواند از این باگها سوء استفاده کرده و به هر کاربری حمله کند.

محقق گوگل در جریان ارائهی خود دو نمونه نفوذ را به نمایش گذاشت. در یکی از آنها هکر توانست عکسی را از آیفون هدف کپی کند و در دیگری، اپلیکیشن ماشین حساب از راه دور باز شد. هکر پس از باز کردن اپلیکیشن عدد ۱،۳۳۷ را نمایش داد که نمادی از زبان لیت بهمعنای کلمهی «نابغه» است.

وبلاگ Project ero بلافاصله پس از ارائهی سیلانویچ یک پست کامل در توضیح کشف امنیتی منتشر کرد. خبر خوب اینکه اپل تمامی ۱۰ آسیبپذیری مذکور را در بهروزرسانی ۱۲/۴ سیستمعامل خود برطرف کرد. این بهروزرسانی تا امروز در اکثر دستگاههای اپل نصب شده است. بهعلاوه اپل در سند بهروزرسانی از گروه امنیتی Project Zero برای کشف و اطلاعرسانی باگها تشکر کرد. شایان ذکر است بسیاری از باگهای کشف شده ارتباطی به قابلیتهای مربوط به کاربران عادی نداشت.

در پست وبلاگی Project Zero میخوانیم:

سهم عمدهای از آسیبپذیریها به iMessage مربوط میشد. اپلیکیشنی که کاربرد زیادی دارد و همچنین کشف و برطرف کردن آسیبپذیریهای آن نیز بسیار دشوار است. بهعلاوه بخش زیادی از آسیبپذیریها در سطحی پیچیده حضور دارند که کاربران آنها را درک نمیکنند.

در توضیح سادهی مطلب بالا میتوان پیچیدگی در ساختارهای اپل را بهخاطر دلیل ایجاد آسیبپذیری نام برد.

برنامهی Bug Bounty 2.0

روز پنجشنبهی گذشته یکی از کارشناسان امنیت اپل ارائهای در کنفرانس امنیتی Black Hat داشت که بدون اشاره به یافتههای سیلوانویچ به توسعهی برنامهی شکار باگ اپل اختصاص یافت. ایوان کرستیک، مدیر مهندسی امنیت اپل در ارائهای خلاصه گفت که شرکت سعی در توسعهی برنامهی شکار باگ دارد. اپل سه سال پیش جایزهای مرتبط با گزارش آسیبپذیری در رویداد Black Hat معرفی کرد. برنامهی امسال، حوزهی پوشش گستردهتری دارد و محققان بیشتری هم امکان حضور در آن را خواهند داشت.

اپل به کشف باگهای بسیار مهم در سیستمهای عامل یک میلیون دلار جایزه میدهد

برنامهی شکار باگ جدید اپل تمامی سیستمهای عامل این شرکت را پوشش میدهد و همچنین تمامی محققان امنیتی امکان حضور در آن را خواهند داشت. جایزهی کشف آسیبپذیری در برنامهی جدید برای هر آسیبپذیری مستند در برنامههای منتشرشده تا یک میلیون دلار میرسد. هدف برنامهی اپل مانند برنامههای شکار باگ شرکتهای دیگر همچون گوگل است. شرکتها با چنین برنامههایی تلاش میکنند تا متخصصان امنیت را به ارائهی آسیبپذیریها به خودشان تشویق کنند. با چنین برنامههایی، متخصصان بهجای فروش آسیبپذیری به مجرمان سایبری، با ارائهی آنها به شرکت هدف درآمد کسب میکنند.

اپل در توسعهی برنامهی جدید علاوه بر اهدای جایزه برای کشف باگ امنیتی در آیفون و آیپد، به باگهای کشف شده در مک، tvOS و سیستمعامل اپل واچ یعنی watchOS هم جایزه میدهد. جایزهی یک میلیون دلاری به کشف باگی اهدا میشود که حملهی سایبری را بدون دخالت کاربر ممکن کند. باگ امنیتی برای دریافت جایزهی یک میلیون دلاری باید در دستهبندی باگهای روز صفر قرار بگیرد و تأثیری گسترده روی کنترل کل سیستم داشته باشد. باگهایی که خطر کمتری ایجاد میکنند، جایزهی کمتری هم دریافت خواهند کرد. بهعنوان مثال کشف یک باگ که به عبور از صفحهی قفل گوشی منجر شود، حداکثر ۱۰۰ هزار دلار جایزه خواهد داشت.

کرستیک در ادامهی توضیح پیرامون برنامهی شکار باگ اپل گفت که شرکت به باگهای کشف شده در مراحل تست نرمافزار، ۵۰ درصد جایزهی بیشتر اهدا میکند. او میگوید هدف اولیه از کشف باگ، شناسایی آن پیش از عرضه به کاربران است و درنتیجه باگهای مراحل تست، ارزش بیشتری دارند. بهعلاوه او از ارائهی آیفونهای تحقیقاتی به محققان امنیت صحبت کرد که ابزاری برای بررسی نرمافزار و سختافزار شرکت خواهند بود.

کرت اوپسال، قائم مقام اجرایی و مشاور Electronic Frontier Foundation پس از صحبتهای کرستیک دربارهی برنامهی شکار باگ، تصمیم اپل را دیرهنگام توصیف کرد. البته او از توسعهی برنامه و خبری Bug Bounty 2.0 استقبال میکند. کرت میگوید جایزهی اپل با قیمتی که برای باگها در بازار سیاه پرداخت میشود، رقابت میکند. البته کارشناسان امنیتی دیگر از عواقب احتمالی و غیر عمدی قیمت بالای جایزهی اپل ابراز نگرانی کردند.

کتی موسوریس، مدیرعامل Luta Security ادعا میکند که برنامهی اپل از دو لحاظ امکان ایجاد مشکل دارد. او اولین برنامهی اعلام آسیبپذیری عمومی را برای مایکروسافت مدیریت کرد. در بخشی از صحبتهای کتی میخوانیم:

بهعنوان اشکال اولیه، قیمتها در بازار سیاه هم افزایش مییابد که نفوذ سایبری را به فعالیتی پرسود تبدیل میکند. اشکال دوم در احتمال همکاری نیروهای داخلی شرکت با مجرمان سایبری دیده میشود.

درنهایت با وجود تمام انتقادهایی که شاید به رویکرد دیر اپل و جایزهی زیاد آن شود، چنین برنامههایی متخصصان متعدد را به بررسی آسیبهای امنیتی اپل مشغول میکند. درنهایت اگرچه اپل تیم امنیتی بسیار قوی دارد، اما بررسی مشکلات پیچیده توسط تیمهای خارجی، احتمال کشف آسیبپذیریها را افزایش میدهد.

واکنش بندیکت کامبربچ به آینده سریال شرلوک: هیچ چیزی غیرممکن نیست

واکنش بندیکت کامبربچ به آینده سریال شرلوک: هیچ چیزی غیرممکن نیست استودیو جدید سازنده اسپیلنتر سل و Assassin's Creed؛ ساخت بازی برای پلی استیشن سونی

استودیو جدید سازنده اسپیلنتر سل و Assassin's Creed؛ ساخت بازی برای پلی استیشن سونی وان پلاس 9 با گارانتی دو ساله روانهی بازار خواهد شد

وان پلاس 9 با گارانتی دو ساله روانهی بازار خواهد شد ۳ فروردین ماه ، تاریخ معرفی پوکو اف ۳ و پوکو ایکس ۳ پرو خواهد بود.

۳ فروردین ماه ، تاریخ معرفی پوکو اف ۳ و پوکو ایکس ۳ پرو خواهد بود. سلطه اپل بر بازار پوشیدنیها در سهماهه چهارم ۲۰۲۰

سلطه اپل بر بازار پوشیدنیها در سهماهه چهارم ۲۰۲۰ نوکیا 7.2 با حافظه رم ۶ گیگابایتی و اندروید 9 در گیگبنچ دیده شد

نوکیا 7.2 با حافظه رم ۶ گیگابایتی و اندروید 9 در گیگبنچ دیده شد آموزش نصب الکسا روی ویندوز 10

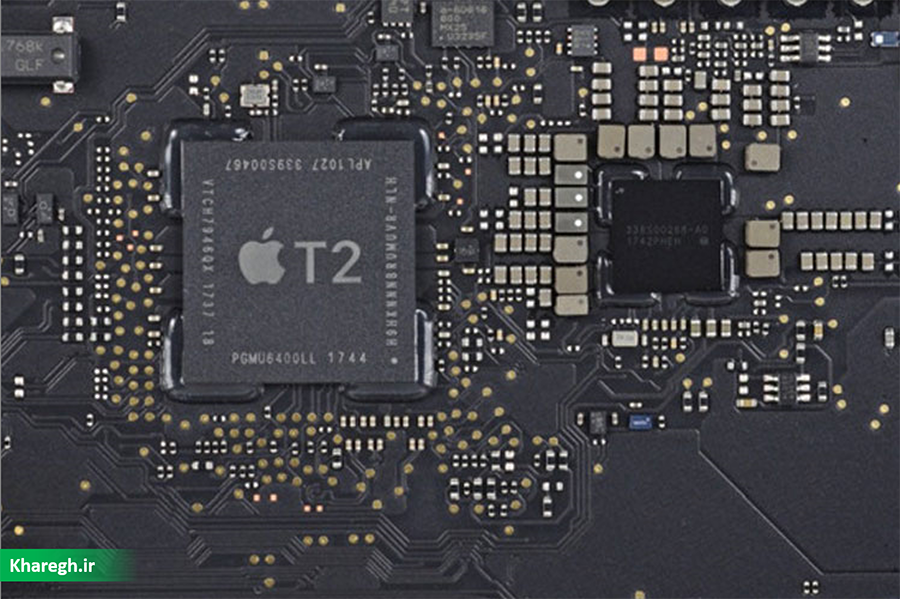

آموزش نصب الکسا روی ویندوز 10 تراشه T2 در مک بوک پرو و مک بوک ایر چه وظیفهای دارد

تراشه T2 در مک بوک پرو و مک بوک ایر چه وظیفهای دارد اسنپ چت، عینک Spectacles 3 با قابلیت تصویربرداری سه بعدی معرفی کرد.

اسنپ چت، عینک Spectacles 3 با قابلیت تصویربرداری سه بعدی معرفی کرد.