-

۰۹:۵۹ ق.ظ | يكشنبه ۱۲/۲۴/۹۹

-

۸۶

یک مؤسسهای پژوهشی گفته است نرخ حمله به سرورهای پچنشدهی سرویس Microsoft Exchange Server پس از گذشت هر دو یا سه ساعت، دو برابر بیشتر میشود.

خبرگزاری ZDNet در گزارشی گفته است هکرها نهایت استفاده را از سرعت کُند مایکروسافت در برطرفکردن مشکل امنیتی جدید اکسچنج سرور (Microsoft Exchange Server) میبرند و نرخ حملهی سایبری آنها هر چند ساعت دو برابر میشود.

این گزارش براساس دادههای مؤسسهی پژوهشی Check Point Research (موسوم به CPR) نوشته شده و در آن آمده است هکرها فعالانه مشغول بهرهبرداری از چهار آسیبپذیری روز صفر (Zero-Day Vulnerability) هستند که مایکروسافت ۲ مارس ۲۰۲۱ (۱۲ اسفند ۱۳۹۹) با انتشار چند بهروزرسانی فوری، تلاش کرد آنها را برطرف کند.

طبق آمار، تلاش برای بهرهبرداری از این آسیبپذیریها و حمله به Microsoft Exchange Server همچنان افزایش مییابد. ظاهرا در ۲۴ ساعت اخیر، اعضای تیم Check Point Research متوجه شدهاند تلاش برای سوءاستفاده از آسیبپذیریهای سیستمهای سازمانها هر دو تا سه ساعت، دو برابر بیشتر میشود.

ترکیه و ایالات متحدهی آمریکا و ایتالیا کشورهای میزبان سنگینترین حجم از حملههای مرتبط به Microsoft Exchange Server شناخته میشوند که ظاهرا بهترتیب ۱۹ و ۱۸ و ۱۰ درصد از کل حملاتِ پایششده را ازآنِ خود کردهاند. درحالحاضر، دولت، ارتش، حوزهی تولید و حتی سرویسهای مالی بیش از سایر صنایع و حوزهها هدف حملات سایبری قرار میگیرند. تخمین زده میشود حداقل ۱۲۵،۰۰۰ سرور در سطح جهان وجود دارند که مشکل امنیتیشان رفع نشده است.

آسیبپذیریهای حیاتی یادشده CVE-2021-26855 ،CVE-2021-26857 ،CVE-2021-26858 و CVE-2021-27065 را شامل میشوند و روی Exchange Server 2013 و Exchange Server 2016 و Exchange Server 2019 اثر میگذارند. مایکروسافت بهروزرسانیهای امنیتی جدیدی در خارج از چرخهی انتشار استاندارد دردسترس سازمانها قرار داد تا نقصهای امنیتی یادشده را که ازلحاظ تئوری میتوان از آنها برای سرقت داده و نفوذ به سرور استفاده کرد برطرف کند.

ردموندیها پیشتر حملات فعالانه به Microsoft Exchange Server را به گروه تهدید پیشرفتهی مستمر (APT) چینی با نام Hafnium نسبت داده بود. هفتهی گذشته، ESET نام حداقل ۱۰ گروه APT را اعلام کرد که در حملهی سایبری به Microsoft Exchange Server دست داشتهاند. ۱۲ مارس ۲۰۲۱ (۲۲ اسفند ۱۳۹۹) مایکروسافت گفت نوعی باجافزار با عنوان دیرکرای (DearCry) هماکنون در حال استفاده از آسیبپذیریهای اکسچنج سرور در حملات سایبری است. این شرکت اعلام کرد پس از نفوذ اولیه به سرورهای پچنشدهی درونسازمانی Exchange، باجافزار روی سیستمهای آسیبپذیر پیادهسازی میشود؛ وضعیتی که ما را یاد سال ۲۰۱۷ و شیوع گستردهی باجافزار واناکرای (WannaCry) میاندازد.

لوتم فینکلستین، مدیر بخش هوش تهدید در شرکت Check Point Research، مینویسد سرورهای آسیبپذیر میتوانند به هکر امکان دهند ایمیلهای سازمانی شما را استخراج و کدهای مخرب را به درون سازمان شما وارد کند. طبق گفتهی او، سازمانهای متأثر از این اتفاق نهتنها باید اقداماتی پیشگیرانه روی Exchange Server اعمال کنند؛ بلکه شبکههایشان را برای پیداکردن تهدید باید اسکن کنند.

واکنش بندیکت کامبربچ به آینده سریال شرلوک: هیچ چیزی غیرممکن نیست

واکنش بندیکت کامبربچ به آینده سریال شرلوک: هیچ چیزی غیرممکن نیست استودیو جدید سازنده اسپیلنتر سل و Assassin's Creed؛ ساخت بازی برای پلی استیشن سونی

استودیو جدید سازنده اسپیلنتر سل و Assassin's Creed؛ ساخت بازی برای پلی استیشن سونی وان پلاس 9 با گارانتی دو ساله روانهی بازار خواهد شد

وان پلاس 9 با گارانتی دو ساله روانهی بازار خواهد شد ۳ فروردین ماه ، تاریخ معرفی پوکو اف ۳ و پوکو ایکس ۳ پرو خواهد بود.

۳ فروردین ماه ، تاریخ معرفی پوکو اف ۳ و پوکو ایکس ۳ پرو خواهد بود. سلطه اپل بر بازار پوشیدنیها در سهماهه چهارم ۲۰۲۰

سلطه اپل بر بازار پوشیدنیها در سهماهه چهارم ۲۰۲۰ نوکیا 7.2 با حافظه رم ۶ گیگابایتی و اندروید 9 در گیگبنچ دیده شد

نوکیا 7.2 با حافظه رم ۶ گیگابایتی و اندروید 9 در گیگبنچ دیده شد آموزش نصب الکسا روی ویندوز 10

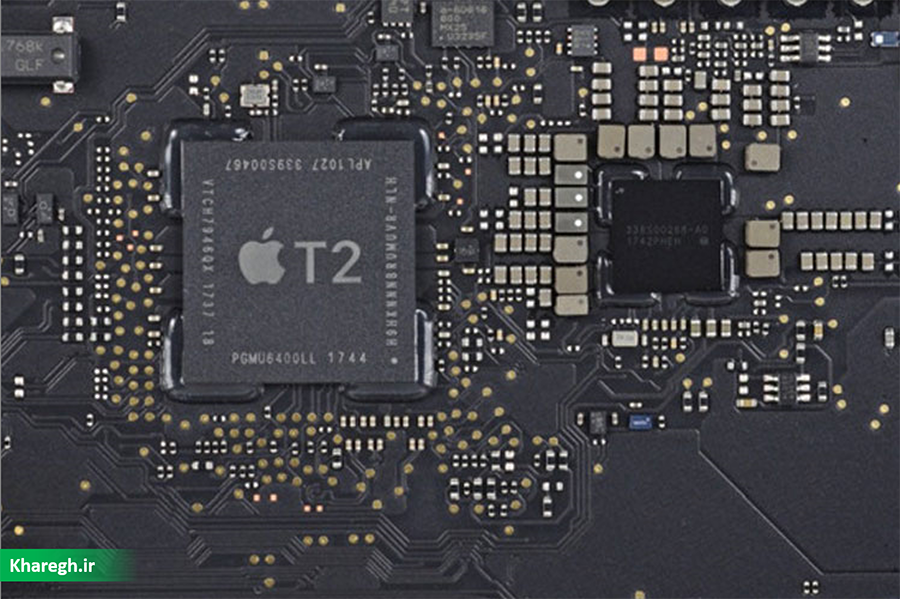

آموزش نصب الکسا روی ویندوز 10 تراشه T2 در مک بوک پرو و مک بوک ایر چه وظیفهای دارد

تراشه T2 در مک بوک پرو و مک بوک ایر چه وظیفهای دارد اسنپ چت، عینک Spectacles 3 با قابلیت تصویربرداری سه بعدی معرفی کرد.

اسنپ چت، عینک Spectacles 3 با قابلیت تصویربرداری سه بعدی معرفی کرد.